Outo “Glowworm Attack” kaappaa äänen laitteiden virta-LED-valoista

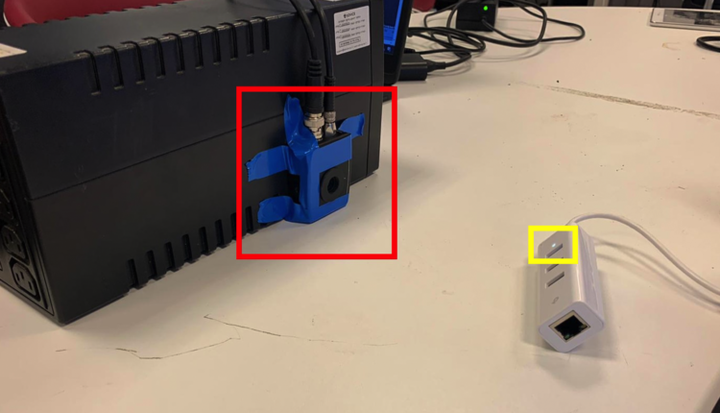

Sähköoptinen anturi (punainen) osoittaa USB-keskittimen virtailmaisimeen (keltainen). Cyber@BGU

Jos olisit vakooja, mikä olisi paras tapasi salakuunnella keskusteluja? Mikrofoni on aivan liian helppo, joten ehkä kokeilet jotain huipputeknologiaa, kuten Glowworm Attackia. Ben-Gurionin yliopiston tutkijoiden löytämä Glowworm Attack antaa vakoojille mahdollisuuden siepata ääntä osoittamalla erityiskamera kaiuttimen tai USB-keskittimen virran merkkivaloa kohti.

Optinen salakuuntelu on outo tekniikka, joka on entistä käyttökelpoisempi tekoälyn ansiosta, joka voi opettaa itse tulkitsemaan tietoja. Mutta toisin kuin useimmat optiset salakuuntelumenetelmät, jotka tarkkailevat, kuinka esineet tärisevät ääniaaltojen vaikutuksesta, Glowworm Attack muuttaa laitteen virran merkkivalon huomaamattoman välkkymisen todelliseksi ääneksi.

Useimmat virta-LEDit on kytketty suoraan laitteen päävirtajohtoon. Sellaisenaan kaikki jännitteen muutokset vaikuttavat niihin helposti. Ben-Gurionin yliopiston tutkijat havaitsivat, että tallentamalla pöytäkaiuttimen virta-LEDin sähkö-optisella anturilla he pystyivät mittaamaan huomaamattomia muutoksia luminesenssissa ja muuttamaan nämä muutokset kaiuttimien toistamaksi ääneksi.

Teleskoopin avulla Glowworm Attacks toimii yli 100 metrin etäisyydellä. Voit jopa suorittaa Glowworm Attackin lasin läpi tai palauttaa äänen laitteista, jotka eivät ole kaiuttimia, kuten USB-keskittimiä.

Keskivertoihmisen ei tarvitse huolehtia Glowworm Attackeista. Ei vain siksi, että perinteiset salakuuntelumenetelmät ovat helpompia, vaan koska Glowworm-menetelmä palauttaa äänen vain kaiuttimista ja muusta elektroniikasta. Suuryritysten ja hallitusten ei kuitenkaan pitäisi jättää huomiotta Glowworm Attacks -hyökkäyksiä, koska niitä voidaan käyttää erittäin salaisten videokokousten tai puheluiden sisällön tallentamiseen.

Lähde: Cyber Security Labs Ben Gurion -yliopistossa Ars Technican kautta