Bizarre „Glowworm Attack” przechwytuje dźwięk z diod LED zasilania urządzeń

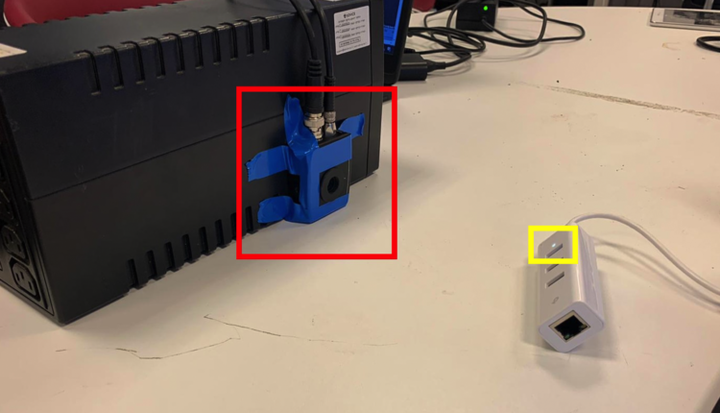

Czujnik elektrooptyczny (czerwony) skierowany na wskaźnik zasilania koncentratora USB (żółty). Cyber@BGU

Gdybyś był szpiegiem, jaka byłaby Twoja najczęstsza metoda podsłuchiwania rozmów? Mikrofon jest po prostu zbyt łatwy, więc może spróbujesz czegoś bardziej zaawansowanego technologicznie, na przykład Glowworm Attack. Odkryty przez naukowców z Uniwersytetu Ben-Guriona, Glowworm Attack umożliwia szpiegom przechwytywanie dźwięku poprzez skierowanie specjalnej kamery na głośnik lub diodę LED wskaźnika zasilania koncentratora USB.

Podsłuch optyczny to dziwna technika, która staje się coraz bardziej opłacalna dzięki sztucznej inteligencji, która może nauczyć się interpretować dane. Jednak w przeciwieństwie do większości optycznych metod podsłuchu, które obserwują, jak obiekty wibrują pod wpływem fal dźwiękowych, Glowworm Attack tłumaczy niezauważalne migotanie diody LED wskaźnika zasilania urządzenia na rzeczywisty dźwięk.

Większość diod LED zasilania jest podłączonych bezpośrednio do głównej linii zasilania urządzenia. W związku z tym łatwo ulegają wpływom zmian napięcia. Naukowcy z Uniwersytetu Ben-Guriona odkryli, że rejestrując diodę LED zasilania głośnika biurkowego za pomocą czujnika elektrooptycznego, mogli zmierzyć niezauważalne zmiany luminescencji i przełożyć te zmiany na dźwięk odtwarzany przez głośniki.

Z niewielką pomocą teleskopu, Glowworm Attacks działa na odległość ponad 100 stóp. Możesz nawet przeprowadzić atak Glowworm przez szybę lub odzyskać dźwięk z urządzeń, które nie są głośnikami, takich jak koncentratory USB.

Przeciętny człowiek nie musi martwić się atakami Glowworm. Nie tylko dlatego, że tradycyjne metody podsłuchiwania są łatwiejsze, ale dlatego, że metoda Glowworm odzyskuje dźwięk tylko z głośników i innych urządzeń elektronicznych. To powiedziawszy, duże firmy i rządy nie powinny ignorować ataków Glowworm, ponieważ mogą one zostać wykorzystane do przechwycenia treści ściśle tajnych spotkań wideo lub rozmów telefonicznych.

Źródło: Cyber Security Labs na Uniwersytecie Ben Guriona za pośrednictwem Ars Technica