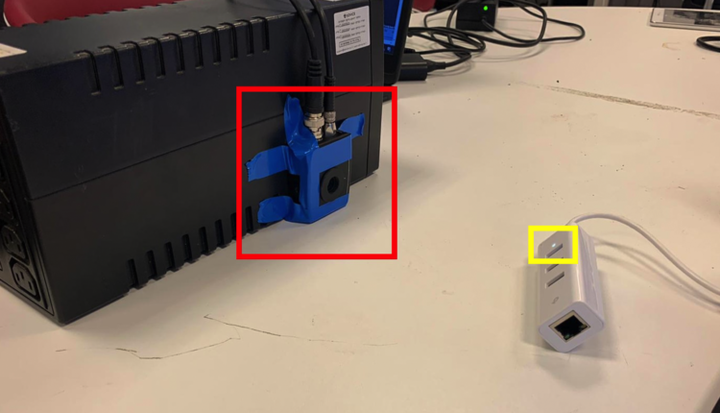

Um sensor eletro-óptico (vermelho) apontado para o indicador de energia de um hub USB (amarelo). Cyber@BGU

Se você fosse um espião, qual seria o seu método de espionagem nas conversas? Um microfone é muito fácil, então talvez você tente algo mais high-tech, como um Glowworm Attack. Descoberto por pesquisadores da Universidade Ben-Gurion, o Glowworm Attack permite que espiões capturem áudio apontando uma câmera especial para um alto-falante ou LED indicador de energia do hub USB.

A espionagem óptica é uma técnica estranha que está se tornando mais viável graças à IA, que pode aprender a interpretar dados. Mas, ao contrário da maioria dos métodos de espionagem óptica, que observam como os objetos vibram quando são impactados por ondas sonoras, o Glowworm Attack traduz a cintilação imperceptível do LED indicador de energia de um dispositivo em som real.

A maioria dos LEDs de energia é conectada diretamente à linha de energia principal do dispositivo. Como tal, eles são facilmente influenciados por quaisquer mudanças na voltagem. Pesquisadores da Universidade Ben-Gurion descobriram que, gravando o LED de alimentação de um alto-falante de mesa com um sensor eletro-óptico, eles poderiam medir as mudanças imperceptíveis na luminescência e traduzir essas mudanças em qualquer áudio que os alto-falantes estivessem tocando.

Com alguma ajuda de um telescópio, os Glowworm Attacks funcionam a uma distância de mais de 100 pés. Você pode até mesmo executar um Glowworm Attack através de vidro ou recuperar áudio de dispositivos que não são alto-falantes, como hubs USB.

A pessoa comum não precisa se preocupar com ataques de vaga-lumes. Não apenas porque os métodos tradicionais de espionagem são mais fáceis, mas porque o método Glowworm apenas recupera áudio de alto-falantes e outros eletrônicos. Dito isso, grandes empresas e governos não devem ignorar os Glowworm Attacks, pois eles podem ser usados para capturar o conteúdo de uma videoconferência ou ligação telefônica ultra-secreta.

Fonte: Laboratórios de segurança cibernética da Universidade Ben Gurion via Ars Technica