Extraño “Glowworm Attack” captura el audio de los LED de alimentación de los dispositivos

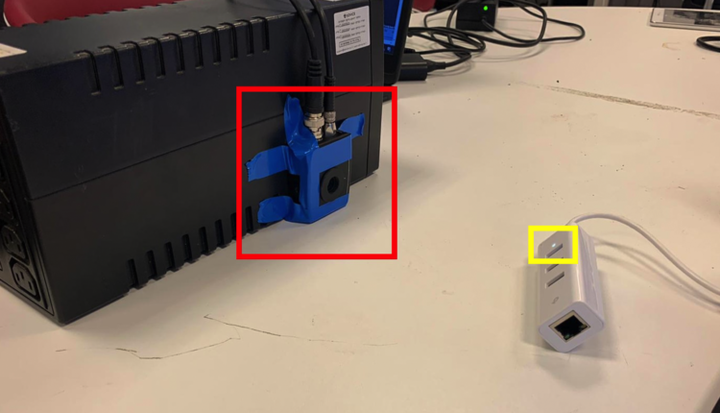

Un sensor electroóptico (rojo) apuntando al indicador de alimentación de un concentrador USB (amarillo). Ciber@BGU

Si fueras un espía, ¿cuál sería tu método para espiar las conversaciones? Un micrófono es demasiado fácil, así que tal vez intente algo más de alta tecnología, como un ataque de luciérnagas. Descubierto por investigadores de la Universidad Ben-Gurion, el Glowworm Attack permite a los espías capturar audio apuntando una cámara especial a un altavoz o al LED indicador de alimentación del concentrador USB.

El espionaje óptico es una técnica extraña que se está volviendo más viable gracias a la IA, que puede aprender a interpretar datos por sí misma. Pero a diferencia de la mayoría de los métodos ópticos de espionaje, que observan cómo vibran los objetos cuando son impactados por ondas sonoras, el Glowworm Attack traduce el parpadeo imperceptible del indicador LED de encendido de un dispositivo en sonido real.

La mayoría de los LED de alimentación están conectados directamente a la línea de alimentación principal de su dispositivo. Como tal, son fácilmente influenciados por cualquier cambio en el voltaje. Investigadores de la Universidad Ben-Gurion descubrieron que, al registrar el LED de encendido de un altavoz de escritorio con un sensor electroóptico, podían medir los cambios imperceptibles en la luminiscencia y traducir estos cambios en cualquier audio que estuvieran reproduciendo los altavoces.

Con la ayuda de un telescopio, los ataques de luciérnagas funcionan a una distancia de más de 100 pies. Incluso puede realizar un ataque de luciérnagas a través de un cristal o recuperar audio de dispositivos que no sean altavoces, como concentradores USB.

La persona promedio no necesita preocuparse por los ataques de luciérnagas. No solo porque los métodos tradicionales de espionaje son más fáciles, sino porque el método Glowworm solo recupera el audio de los altavoces y otros dispositivos electrónicos. Dicho esto, las grandes empresas y los gobiernos no deberían ignorar los ataques de gusanos luminosos, ya que podrían usarse para capturar el contenido de una videoconferencia o llamada telefónica de alto secreto.

Fuente: Laboratorios de Seguridad Cibernética de la Universidad Ben Gurion a través de Ars Technica